Описание слайда:

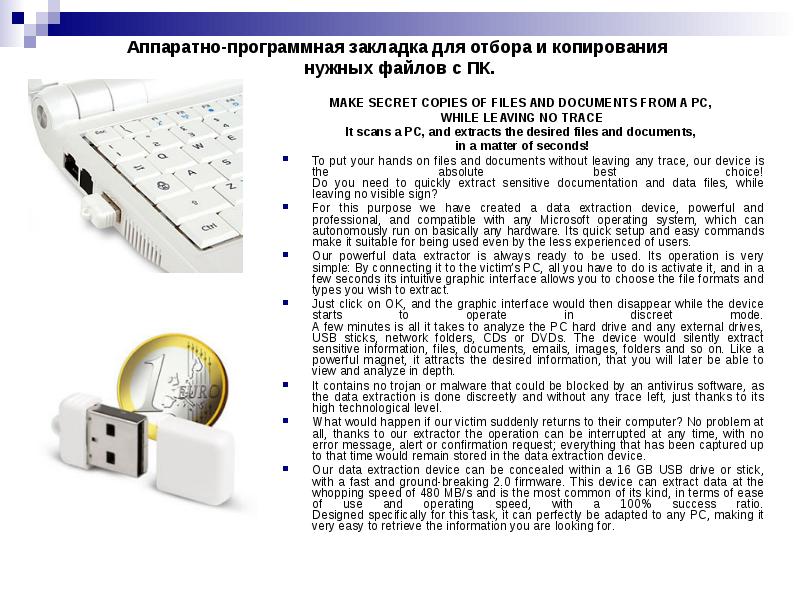

Аппаратно-программная закладка для отбора и копирования

нужных файлов с ПК.

MAKE SECRET COPIES OF FILES AND DOCUMENTS FROM A PC,

WHILE LEAVING NO TRACE

It scans a PC, and extracts the desired files and documents,

in a matter of seconds!

To put your hands on files and documents without leaving any trace, our device is the absolute best choice!

Do you need to quickly extract sensitive documentation and data files, while leaving no visible sign?

For this purpose we have created a data extraction device, powerful and professional, and compatible with any Microsoft operating system, which can autonomously run on basically any hardware. Its quick setup and easy commands make it suitable for being used even by the less experienced of users.

Our powerful data extractor is always ready to be used. Its operation is very simple: By connecting it to the victim’s PC, all you have to do is activate it, and in a few seconds its intuitive graphic interface allows you to choose the file formats and types you wish to extract.

Just click on OK, and the graphic interface would then disappear while the device starts to operate in discreet mode.

A few minutes is all it takes to analyze the PC hard drive and any external drives, USB sticks, network folders, CDs or DVDs. The device would silently extract sensitive information, files, documents, emails, images, folders and so on. Like a powerful magnet, it attracts the desired information, that you will later be able to view and analyze in depth.

It contains no trojan or malware that could be blocked by an antivirus software, as the data extraction is done discreetly and without any trace left, just thanks to its high technological level.

What would happen if our victim suddenly returns to their computer? No problem at all, thanks to our extractor the operation can be interrupted at any time, with no error message, alert or confirmation request; everything that has been captured up to that time would remain stored in the data extraction device.

Our data extraction device can be concealed within a 16 GB USB drive or stick, with a fast and ground-breaking 2.0 firmware. This device can extract data at the whopping speed of 480 MB/s and is the most common of its kind, in terms of ease of use and operating speed, with a 100% success ratio.

Designed specifically for this task, it can perfectly be adapted to any PC, making it very easy to retrieve the information you are looking for.