Готовые презентации на тему:

- Образование

- Искусство и Фото

- Наши презентации

- Авто/мото

- Технологии

- Бизнес и предпринимательство

- Карьера

- Данные и аналитика

- Дизайн

- Устройства и комплектующие

- Экономика и Финансы

- Машиностроение

- Развлечения и Юмор

- Путешествия

- Eда

- Политика

- Юриспруденция

- Здоровье и Медицина

- Интернет

- Инвестиции

- Закон

- Стиль жизни

- Маркетинг

- Мобильные технологии

- Новости

- Недвижимость

- Рекрутинг

- Розничная торговля

- Таможня, ВЭД, Логистика

- Наука

- Услуги

- Программное обеспечение

- Спорт

- Музыка

- Шаблоны презентации

- Детские презентации

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- История

- Литература

- Информатика

- Математика

- Обществознание

- Русский язык

- Физика

- Философия

- Химия

- МХК

- ОБЖ

- Окружающий мир

- Педагогика

- Технология

- Начальная школа

- Раскраски для детей

- Товароведение

- Менеджмент

- Страхование

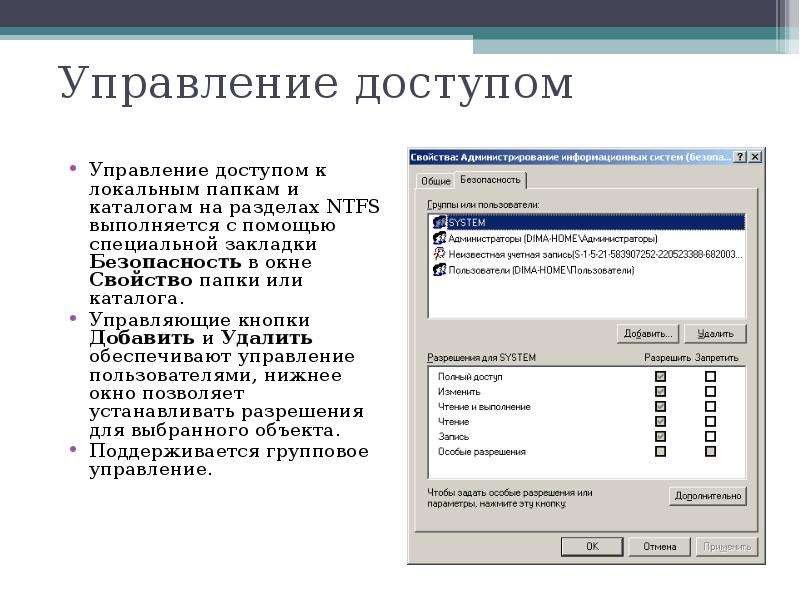

![Управление доступом

Для управления разрешениями в режиме командной строки используется команда cacls.

Синтаксис данной команды:

cacls имя_файла [/t] [/e [/r пользователь [...]]] [/c] [/g пользователь:разрешение] [/p пользователь:разрешение [...]] [/d пользователь [...]]

Ключи команды:

/t - Изменение таблиц контроля доступа (DACL) указанных файлов в текущем каталоге и всех подкаталогах

/e - Редактирование таблицы управления доступом (DACL) вместо ее замены

/r пользователь - Отмена прав доступа для указанного пользователя. Недопустим без параметра /e

/c - Продолжение внесения изменений в таблицы управления доступом (DACL) с игнорированием ошибок

/g пользователь:разрешение – Предоставление прав доступа указанному пользователю

/p пользователь:разрешение - Смена прав доступа для указанного пользователя

/d пользователь - Запрещение доступа для указанного пользователя](/documents/fff47154b778fe55cce885cee8ee641c/img25.jpg)

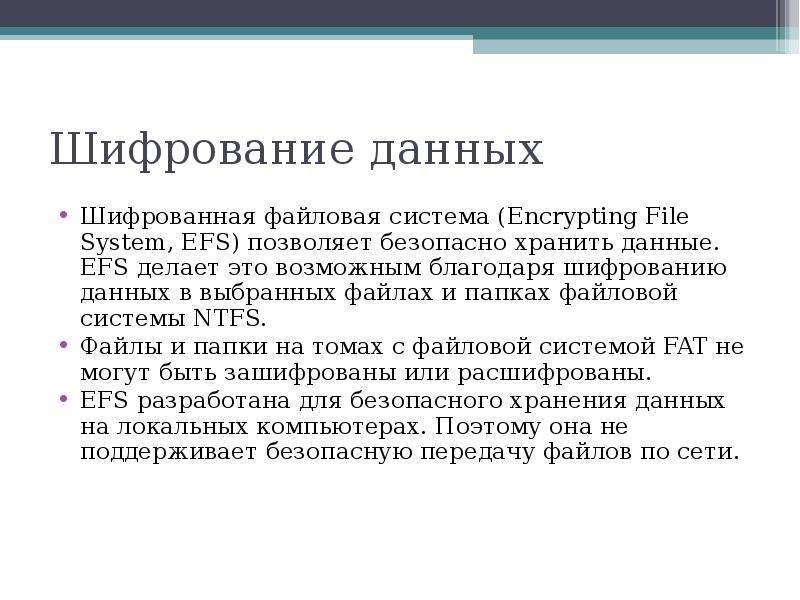

![Использование утилит командной строки

Для просмотра информации о зашифрованных файлах можно воспользоваться утилитой efsinfo

Синтаксис команды

efsinfo[/u] [/r] [/c] [/i] [/y] [/k] [/s:каталог] [Путь[,Путь...]][/?]

efsinfo /t: каталог](/documents/fff47154b778fe55cce885cee8ee641c/img32.jpg)

![Использование утилит командной строки

Отображение или изменение шифрование папок и файлов на томах NTFS.

Использованная без параметров команда cipher отображает состояние шифрования текущей папки и всех файлов, находящихся в ней.

Синтаксис команды

cipher [{/e | /d}] [/s:папка ] [/a] [/i] [/f] [/q] [/h] [/k] [/u[/n]]

[{путь [...]] | /r:имя_файла_без_расширения | /w:путь | /x[:путь] имя_файла_без_расширения}]](/documents/fff47154b778fe55cce885cee8ee641c/img33.jpg)