Описание слайда:

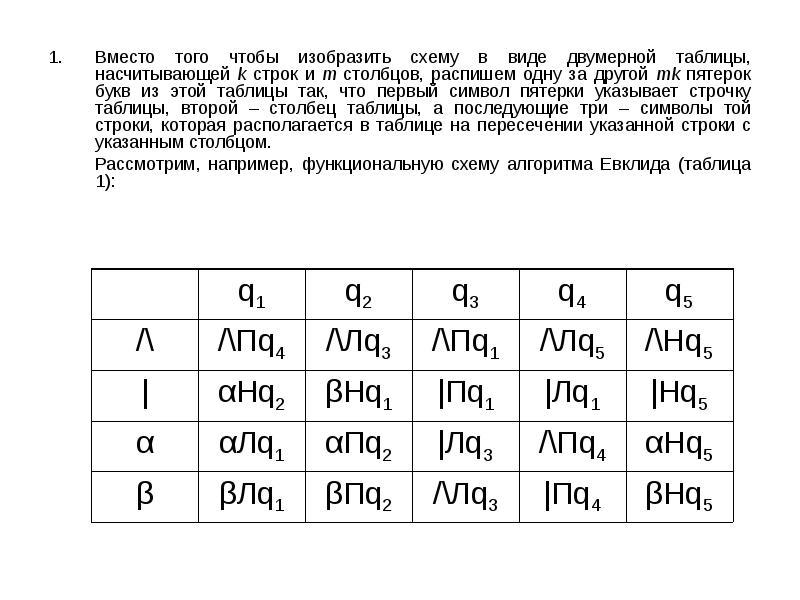

Для характеристики функциональной схемы и конфигураций вовсе не существенны специфические начертания букв внешнего алфавита и алфавита состояний, которые в ней фигурируют. Например, если всюду в таблице 1 или в соответствующей ей строке заменить букву β буквой b, то от этого ничего в наших рассмотрениях не изменится. Важно лишь то, чтобы различные объекты были заданы различными символами и чтобы можно было различить буквы состояний от букв внешнего алфавита.

Для характеристики функциональной схемы и конфигураций вовсе не существенны специфические начертания букв внешнего алфавита и алфавита состояний, которые в ней фигурируют. Например, если всюду в таблице 1 или в соответствующей ей строке заменить букву β буквой b, то от этого ничего в наших рассмотрениях не изменится. Важно лишь то, чтобы различные объекты были заданы различными символами и чтобы можно было различить буквы состояний от букв внешнего алфавита.

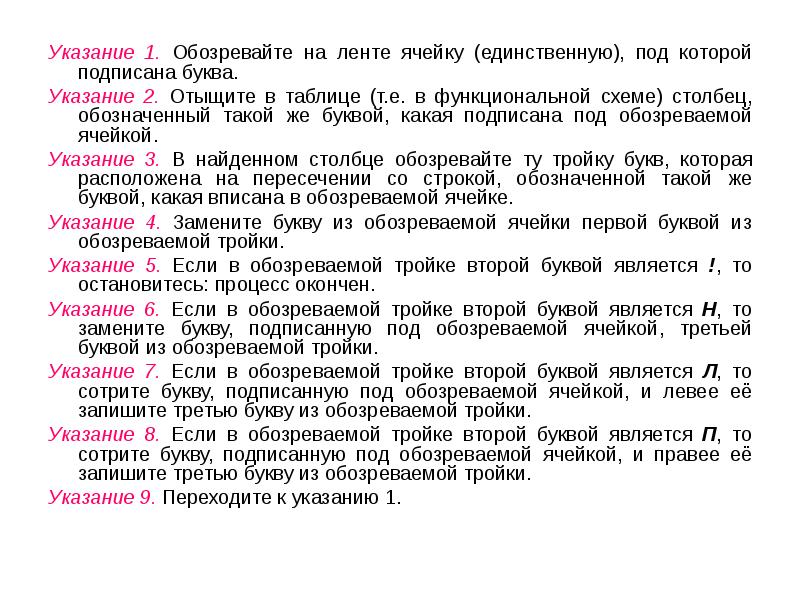

Конечно, можно было выбрать другие буквы, отличные от Л, П, Н и для обозначения сдвигов (влево, вправо, отсутствие сдвига), однако при этом должно быть четко оговорено, какой именно буквой такой сдвиг обозначается. Здесь сказывается тот факт, что каждая из трех букв обозначает вполне определенное действие, которое не заменимо другим.

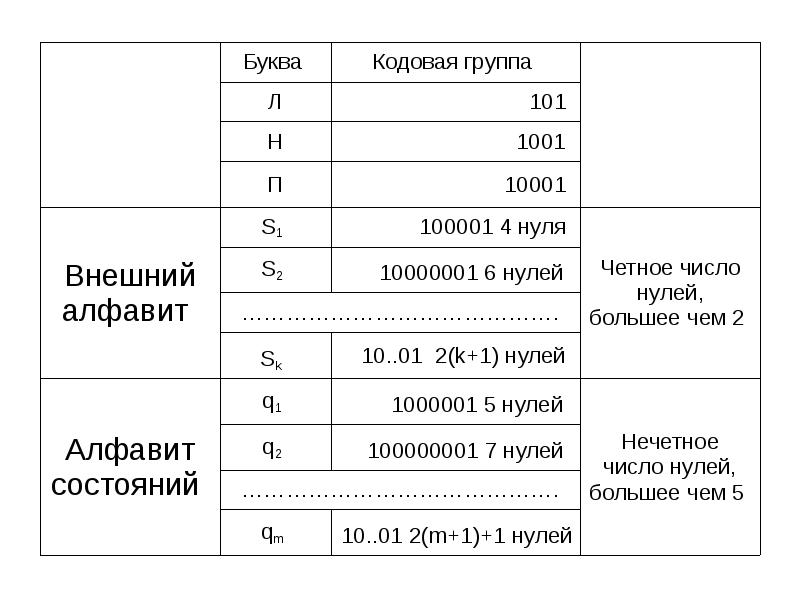

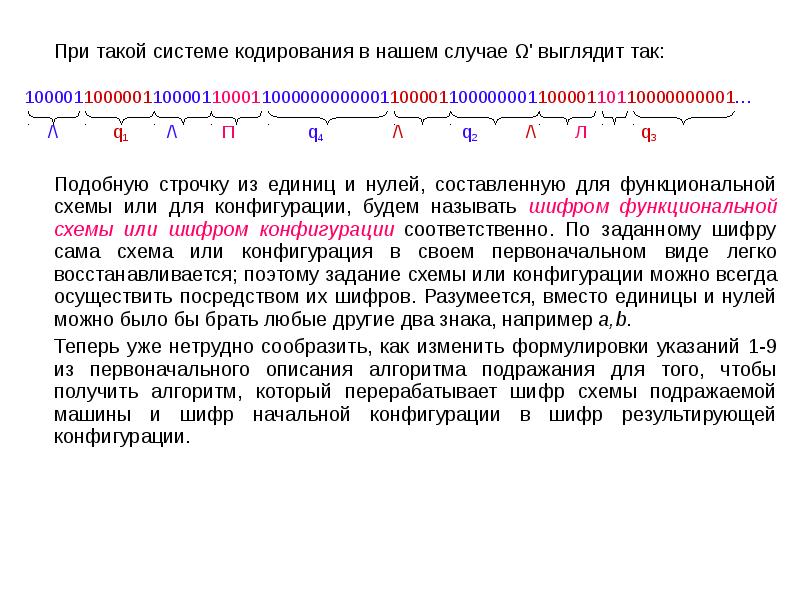

Учитывая эти обстоятельства, заменим в строке Ω каждую отдельную букву некоторой последовательностью из единиц и нулей (кодовой группой) так, чтобы различные буквы заменялись различными кодовыми группами, но одна и та же буква заменялась бы всюду, где бы она ни встречалась, одной и той же кодовой группой. В результате такой замены, например, строка Ω перейдет в некоторую строку Ω'. Для того чтобы по Ω' можно было восстановить Ω, способ кодирования (отнесения кодовых групп буквам) должен удовлетворять следующим условиям: